NIS2 in der kritischen Infrastruktur

Entdecken Sie, wie die NIS2-Richtlinie die Sicherheit kritischer Infrastrukturen revolutioniert. Erfahren Sie, welche Maßnahmen notwendig sind, um Cyberbedrohungen effektiv zu begegnen und die Zuverlässigkeit und Vertrauenswürdigkeit Ihrer Systeme zu gewährleisten.

NIS2

Sicherheit und Resilienz für die Zukunft

Wir zeigen Ihnen, wie ein strukturiertes ISMS dabei helfen kann, die neue EU-Richtlinie zu erfüllen, Cyberbedrohungen zu bekämpfen und die Zuverlässigkeit kritischer Infrastruktur zu sichern.

In der Ära fortschreitender digitaler Vernetzung bilden kritische Infrastrukturen das Fundament unserer modernen Zivilisation. Sektoren wie Energie, Gesundheitswesen und digitale Kommunikation sind essenziell für die Kontinuität des täglichen Lebens und die Stabilität der Wirtschaft. Die Implementierung der NIS2-Direktive (Network and Information Security 2) markiert eine signifikante Weiterentwicklung der Cybersicherheitsanforderungen für diese lebenswichtigen Systeme.

NIS2 verschärft die bestehenden Sicherheitsstandards und verpflichtet Organisationen zu einer proaktiven Haltung gegenüber der eskalierenden Cyberbedrohungslandschaft. Dieser Beitrag fokussiert sich auf die strategische Relevanz der NIS2-Richtlinie, die spezifischen operativen und technischen Herausforderungen im Kontext kritischer Infrastrukturen sowie die zwingend notwendigen Maßnahmen zur Gewährleistung von Sicherheit und Resilienz dieser systemrelevanten Einrichtungen.

Schützen Sie Ihr Unternehmen

Diese Sektoren zählen zur kritische Infrastruktur

Energie

Umfasst Unternehmen und Infrastrukturen der Strom-, Gas- und Ölversorgung. Deren Ausfall hätte gravierende Folgen für Wirtschaft, öffentliche Sicherheit und das Funktionieren anderer kritischer Sektoren. Investitionen in Cybersicherheit sind unerlässlich.

Verkehr

Beinhaltet Transport- und Logistiknetzwerke in Luftfahrt, Schifffahrt, Eisenbahn und Straßenverkehr. Cyberangriffe könnten zu Chaos, Unfällen und erheblichen wirtschaftlichen Schäden führen. Resiliente Systeme sind entscheidend.

Öffentliche Verwaltung

Bezieht sich auf Regierungs- und Verwaltungssysteme auf allen Ebenen, die für die Bereitstellung öffentlicher Dienstleistungen verantwortlich sind. Cyberangriffe können staatliche Funktionen stören und das Vertrauen der Bürger untergraben. Hohe Sicherheitsstandards sind unerlässlich.

Gesundheitswesen

Umfasst Gesundheitsdienstleister und -infrastrukturen, einschließlich Krankenhäuser und Gesundheitsinformationssysteme. Cyberangriffe gefährden Patientendaten, medizinische Geräte und die Versorgung. Schutz von Menschenleben hat höchste Priorität.

Bankwesen

Umfasst Finanzinstitute und Banken, die grundlegende Finanzdienstleistungen anbieten. Cyberbedrohungen zielen auf Kundendaten, finanzielle Stabilität und das Vertrauen in das System. Robuste Sicherheitsmaßnahmen sind Pflicht.

Finanzmark

Betrifft Systeme und Infrastrukturen, die für den reibungslosen Betrieb der Finanzmärkte (z. B. Börsen, Clearingstellen) unerlässlich sind. Cybervorfälle könnten globale finanzielle Auswirkungen haben. Höchste Sicherheitsstandards sind gefordert.

Digitale Infrastruktur

Betrifft Unternehmen und Infrastrukturen, die digitale Dienste bereitstellen, einschließlich Cloud-Dienste und Datenzentren. Als Fundament der digitalen Wirtschaft sind sie primäre Ziele für Cyberangriffe. Hochverfügbarkeit und Sicherheit sind entscheidend.

IKT-Dienste

Umfasst Unternehmen, die Informations- und Kommunikationstechnologien für andere Unternehmen verwalten. Schwachstellen in diesen Diensten können weitreichende Folgen für deren Kunden haben. Proaktive Sicherheitsmaßnahmen sind unerlässlich.

Anbieter digitaler Dienste

Umfasst Unternehmen, die digitale Dienstleistungen für Endnutzer bereitstellen (z. B. soziale Netzwerke, Suchmaschinen). Cyberangriffe können Millionen von Nutzern betreffen. Hohe Sicherheitsstandards und Resilienz sind unerlässlich.

Chemische Industrie

Betrifft Unternehmen, die chemische Stoffe herstellen, verarbeiten und vertreiben. Cyberangriffe könnten zu gefährlichen Produktionsausfällen oder Sabotageakten führen. Strikte Sicherheitsmaßnahmen sind unerlässlich.

Lebensmittel

Umfasst Unternehmen und Infrastrukturen entlang der Lebensmittelkette. Cyberangriffe könnten die Versorgungssicherheit gefährden und die öffentliche Gesundheit beeinträchtigen. Resiliente Systeme sind unerlässlich.

Verarbeitendes Gewerbe

Bezieht sich auf Unternehmen, die in der Herstellung und Verarbeitung von Waren tätig sind. Cyberangriffe können Produktionsprozesse stören und Lieferketten unterbrechen. Umfassende Sicherheitskonzepte sind notwendig.

Abfallbewirtschaftung

Umfasst Systeme und Infrastrukturen, die für die Abfallentsorgung und -verwertung zuständig sind. Cybervorfälle könnten zu Umweltgefährdungen und Störungen der öffentlichen Ordnung führen. Sichere Betriebsabläufe sind entscheidend.

Trinkwasser

Bezieht sich auf Systeme und Infrastrukturen, die für die Bereitstellung von sauberem Trinkwasser zuständig sind. Cybermanipulationen könnten die Wasserqualität beeinträchtigen und die öffentliche Gesundheit gefährden. Strikte Sicherheitsvorkehrungen sind notwendig.

Abwasser

Umfasst Systeme und Infrastrukturen, die für die Abwasserentsorgung und -behandlung verantwortlich sind. Cyberangriffe könnten zu Umweltverschmutzung und Gesundheitsrisiken führen. Zuverlässige und sichere Systeme sind unerlässlich.

Post- und Kurierdienste

Bezieht sich auf Unternehmen, die Post- und Kurierdienstleistungen anbieten. Diese sind essenziell für den Warenverkehr und die Kommunikation. Cyberangriffe könnten Lieferketten stören. Kontinuierliche Sicherheitsverbesserungen sind notwendig.

Weltraum

Umfasst Infrastrukturen und Systeme im Zusammenhang mit der Raumfahrtindustrie. Diese sind kritisch für Kommunikation, Navigation, Erdbeobachtung und Sicherheit. Cyberresilienz ist von strategischer Bedeutung.

Forschung

Bezieht sich auf Organisationen, die in der wissenschaftlichen Forschung tätig sind und deren Arbeit für die nationale Sicherheit oder das öffentliche Interesse von Bedeutung ist. Der Verlust sensibler Forschungsdaten hätte schwerwiegende Folgen. Strenge Schutzmaßnahmen sind erforderlich.

Wenn Sie genauere Informationen zum NIS2-Gesetz haben möchten, empfehlen wir Ihnen unseren NIS2-KI-Co-Berater oder schlagen Sie in der geltenden NIS2-EU-Verordnung oder im Gesetzesentwurf der österreichischen Bundesregierung nach.

ISMS Live

Sehen Sie sich unser ISMS in Aktion an

Als Verantwortlicher für die Informationssicherheit stehen Sie unter anderem vor der Herausforderung, Risiken schnell und effizient zu managen, ohne dabei die Übersicht zu verlieren.

Genau hier setzen wir an – nicht irgendwann, sondern jetzt. Überzeugen Sie sich selbst in unserem Kurzvideo oder in der Guided Tour auf WebinarGeek.

Ein Beispiel

Die unsichtbare Gefahr für Ihre Energieversorgung

In diesem Szenario betrachten wir ein fiktives Unternehmen in der Energieversorgung, das für die Bereitstellung von Strom für Millionen von Haushalten und Unternehmen verantwortlich ist.

Ein flackerndes Licht, Produktionsstillstand, der Ausfall kritischer Systeme – Szenarien, die in der modernen Energieversorgung unvorstellbar scheinen. Doch hinter der Fassade reibungsloser Abläufe lauert eine stetig wachsende Bedrohung, die Ihre gesamte Infrastruktur in den Abgrund stürzen kann: Cyberangriffe.

Ihr Unternehmen ist für die zuverlässige Energieversorgung einer ganzen Region verantwortlich. Täglich steuern Ihre Systeme komplexe Netzwerke, optimieren Lasten und sichern den Fluss von Strom und Wärme. Doch was passiert, wenn dieser unsichtbare digitale Feind zuschlägt? Wenn Cyberkriminelle in Ihre Steuerungssysteme eindringen, Ihre Daten verschlüsseln oder gar die Kontrolle über Ihre Anlagen übernehmen?

Die Lösegeldfalle (Ransomware)

Ein unachtsamer Klick, eine infizierte E-Mail – und plötzlich sind Ihre wichtigsten Daten und Steuerungssysteme blockiert. Die Forderung: ein hohes Lösegeld, um die Kontrolle zurückzuerlangen. Doch selbst bei Zahlung bleibt die Ungewissheit und das Vertrauen ist nachhaltig erschüttert.

OT-Angriffe

Angriffe auf Ihre industriellen Kontrollsysteme (ICS) und operativen Technologien (OT) zielen nicht auf Daten, sondern auf die physischen Prozesse. Manipulationen könnten zu unbemerkten Schäden an Anlagen, Fehlfunktionen oder gar gefährlichen Störungen führen, deren Ausmaß unvorhersehbar ist.

Social Engineering

Ihre Mitarbeiter sind oft das schwächste Glied in der Kette. Perfide Phishing-Mails oder Social-Engineering-Taktiken können sie dazu verleiten, unwissentlich Schadsoftware einzuschleusen oder sensible Zugangsdaten preiszugeben – die Türöffner für verheerende Angriffe.

Ausfall kritischer Infrastruktur

Ein erfolgreicher Cyberangriff kann zu großflächigen und lang anhaltenden Stromausfällen führen. Krankenhäuser, Verkehrssysteme, Kommunikationsnetze – das gesamte Fundament unserer modernen Gesellschaft gerät ins Wanken.

Reputationsschaden & finanzielle Einbußen

Ein Cybervorfall mit der Tragweite eines Unternehmens Ihrer Größe zieht unweigerlich massive negative Schlagzeilen nach sich. Das Vertrauen von Kunden, Partnern und der Öffentlichkeit schwindet, was zu langfristigen finanziellen Verlusten und einem irreparablen Imageschaden führen kann.

Regulierung & Haftung

Gesetzliche Auflagen und Richtlinien zur Cybersicherheit in der kritischen Infrastruktur werden immer strenger. Ein Versäumnis kann zu empfindlichen Strafen, Bußgeldern und sogar persönlicher Haftung der Verantwortlichen führen.

Mit 4conform ENTERPRISE ISMS gewinnen Sie die Kontrolle über Ihre Cybersicherheit zurück. Unsere umfassende Lösung unterstützt Sie dabei, ein robustes und maßgeschneidertes Informationssicherheitsmanagementsystem aufzubauen, das Bedrohungen frühzeitig erkennt, Ihre kritische Infrastruktur schützt und Ihnen hilft, die komplexen regulatorischen Anforderungen zu erfüllen – damit die Lichter weiterhin sicher leuchten.

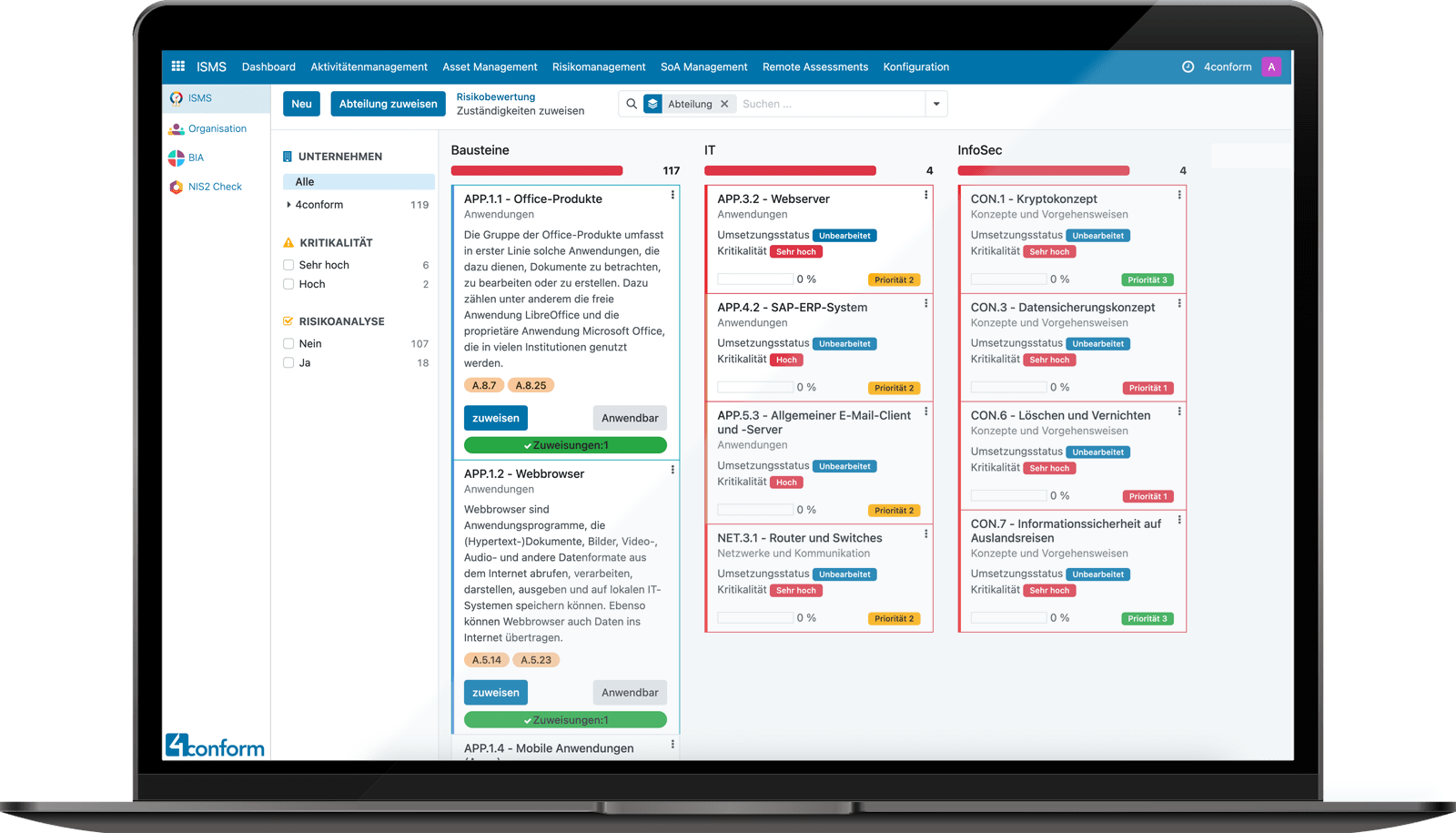

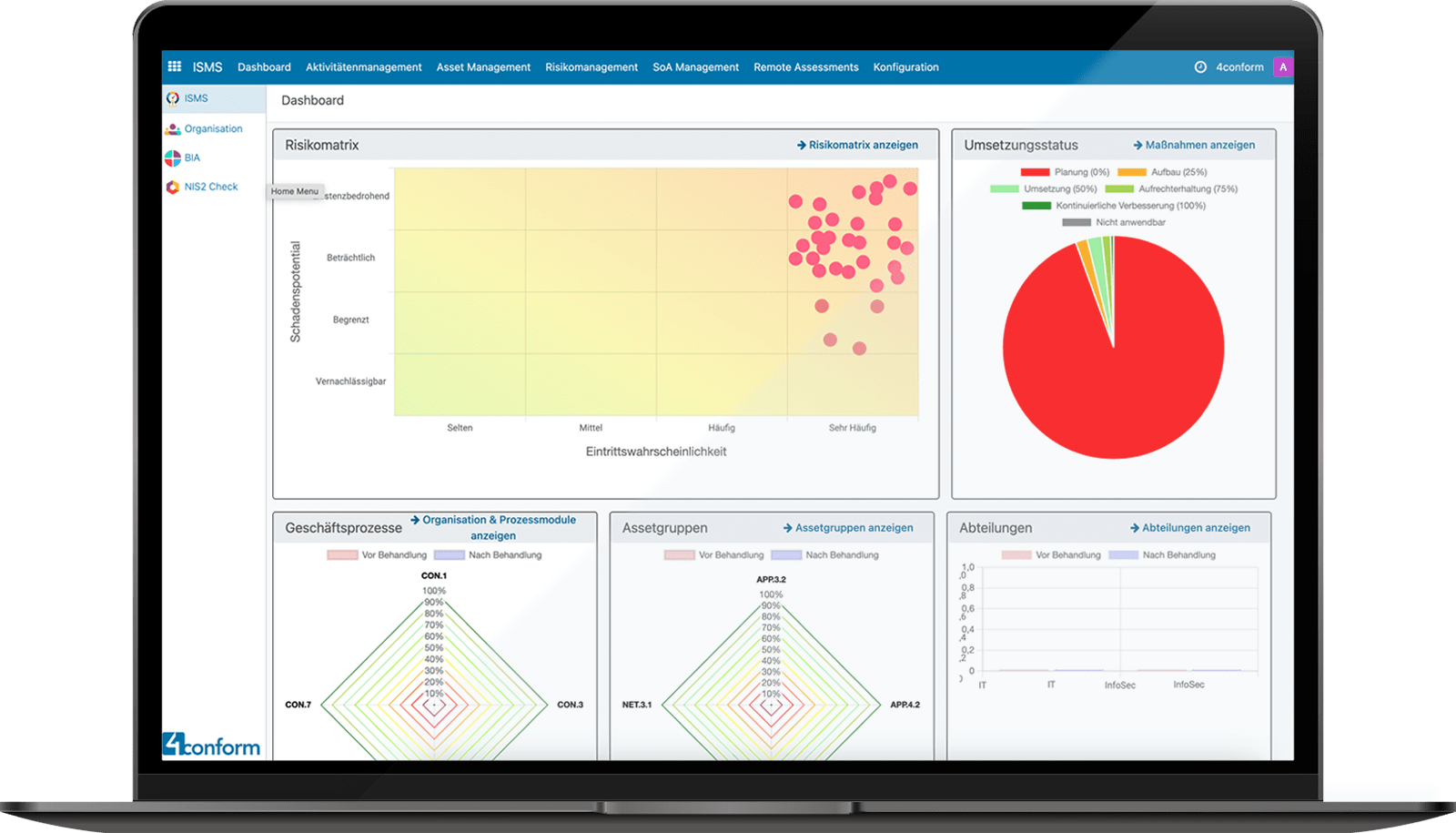

Behalten Sie alle Abteilungen und deren Risiken im Blick.

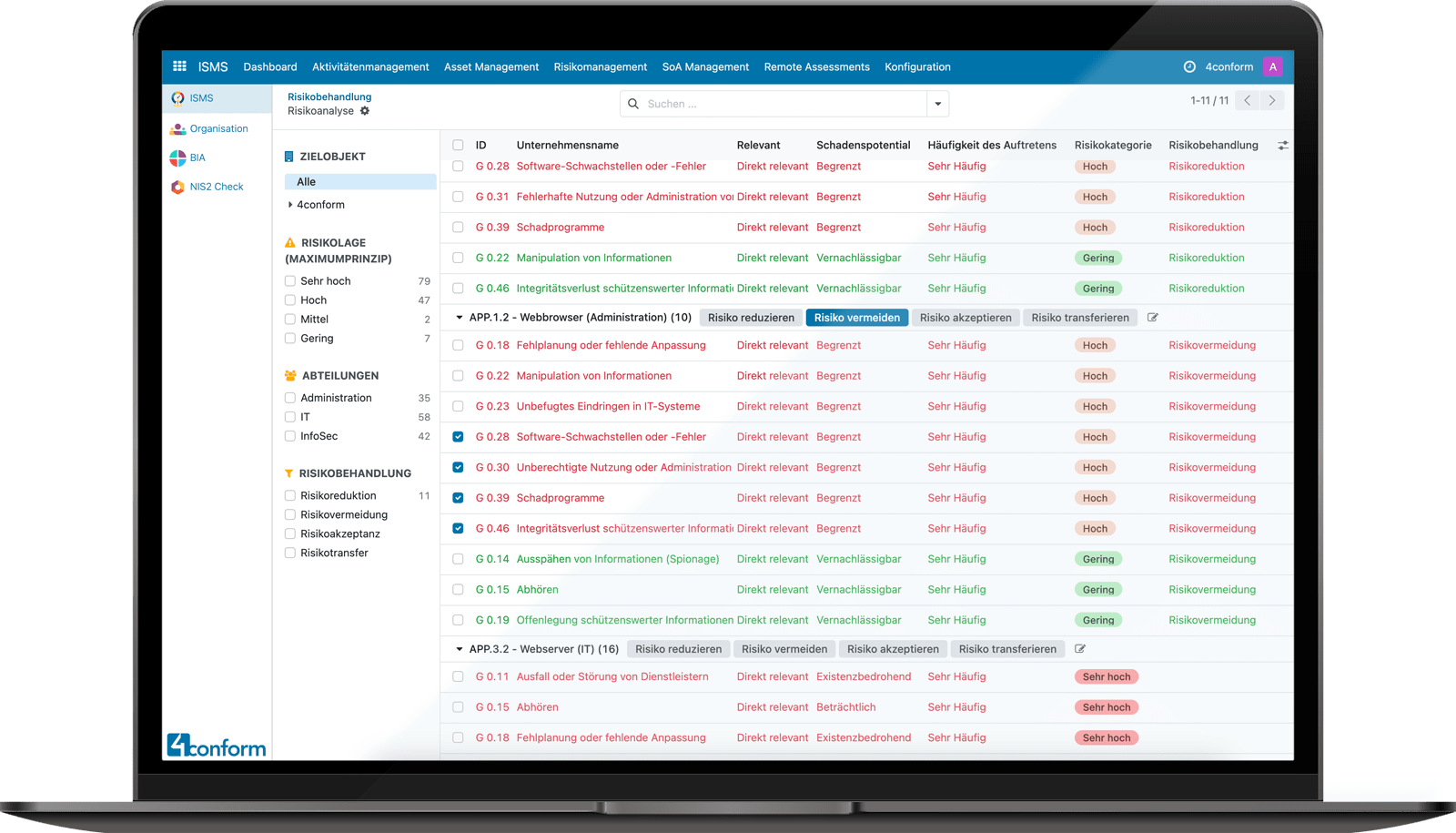

Risikobehandlung aller Gefährdungen für Ihr Unternehmen.

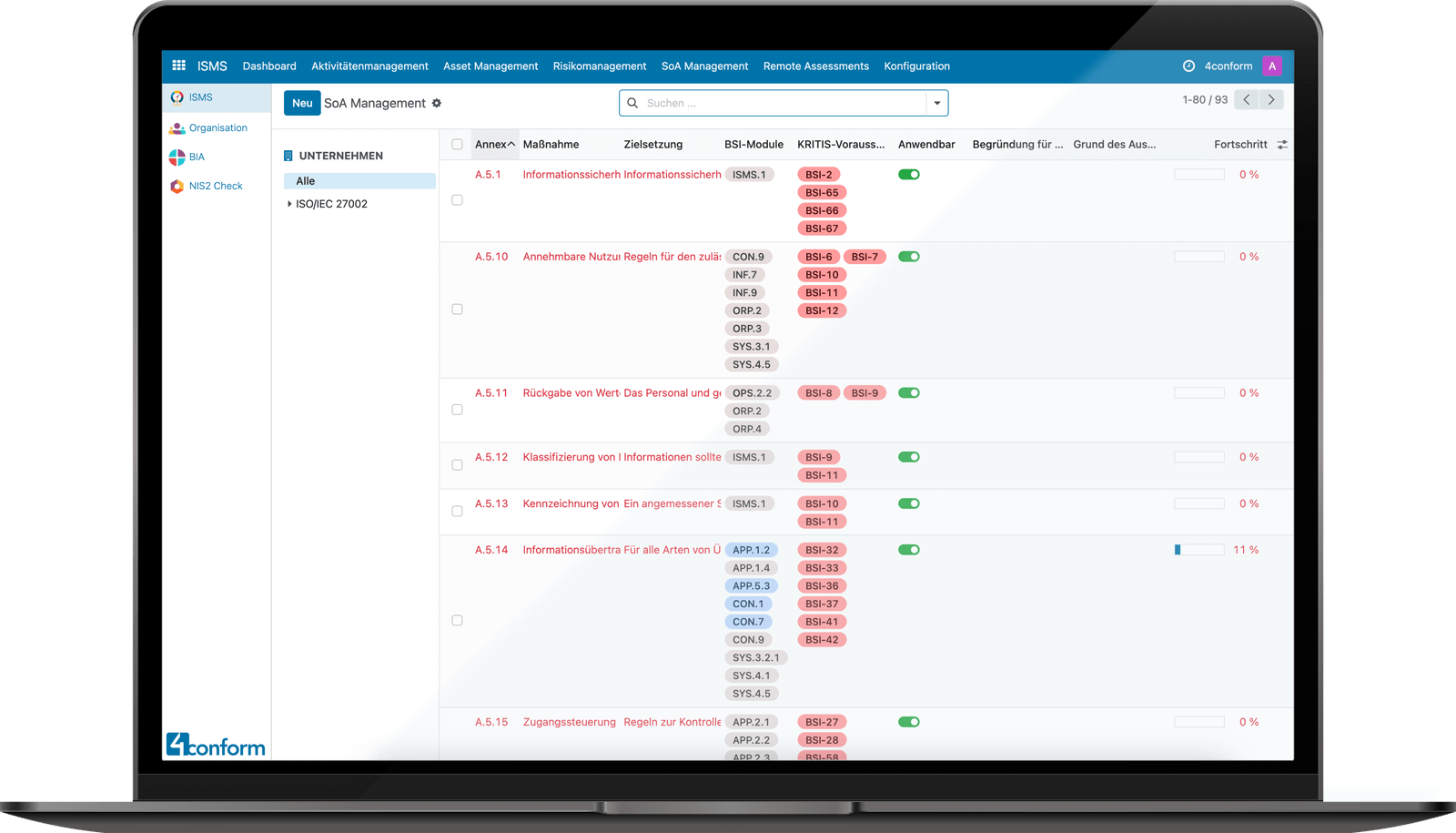

Statement of Applicability in 4conform ENTERPRISE ISMS als Checkliste.

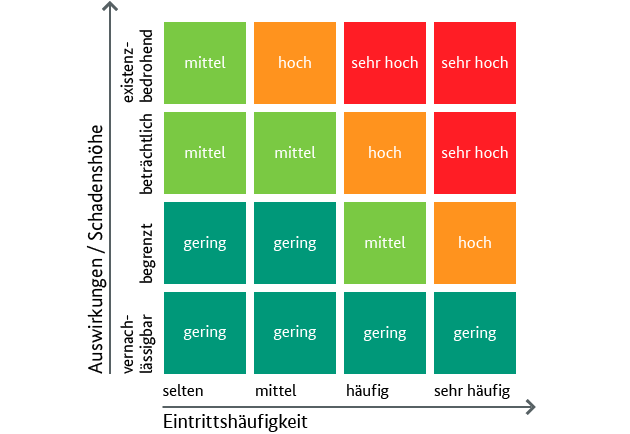

Klassifizieren Sie Ihre Risiken mit Hilfe der Risikomatrix des BSI.

Die Risikomatrix im 4conform ENTERPRISE ISMS Dashboard

Informations-Sicherheit

Wie kann unser ISMS helfen?

Ein strukturiertes Informationssicherheits-Managementsystem (ISMS) ist für Unternehmen die direkt von NIS2 betroffen sind, unerlässlich. Für die Verantwortlichen ist es unerlässlich, um ihre kritische Infrastruktur effektiv vor Cyberbedrohungen zu schützen.

Das 4conform ENTERPRISE ISMS ermöglicht es zum Beispiel, die Sicherung von Steuerungsanlagen (ICS/OT), die Einhaltung branchenspezifischer Regulierungen, ein präzises Risikomanagement für gezielte Angriffe sowie eine schnelle Reaktion auf Sicherheitsvorfälle. Durch ein ISMS verbessern Sie Ihre organisatorische Sicherheit, gewährleisten Datenintegrität und -verfügbarkeit und steigern die Resilienz.

Dadurch gewährleisten Sie letztendlich die Versorgungssicherheit für Wirtschaft und Gesellschaft. Investieren Sie in ein ISMS, um Ihre Energieinfrastruktur zukunftssicher zu machen.

BSI-Grundschutz inklusive

Starten Sie Ihr ISMS ohne Umwege! Unsere 4conform ENTERPRISE ISMS-Software enthält alle relevanten BSI-Grundschutz-Bausteine samt der dazugehörigen Maßnahmen.

Das bedeutet: Sie können sofort loslegen. Vertrauen Sie auf eine bewährte Lösung, die Ihnen Zeit, Ressourcen und Kopfzerbrechen spart. Sichern Sie Ihr Unternehmen mit einem ISMS, das von Experten entwickelt wurde und den höchsten Standards entspricht.

Welchen Nutzen bietet ein ISMS?

4conform ENTERPRISE ISMS wird speziell eingesetzt, um die Verwaltung Ihrer Informationssicherheit zu erleichtern und effizienter zu gestalten. Die Lösung dient als zentrale Plattform zur Unterstützung der Prozesse rund um Informationssicherheit, Risiko- und Compliance-Management.

Was unsere Kunden in der Energiewirtschaft sagen

„Der BSI-Ansatz des 4conform Enterprise ISMS hat uns sofort überzeugt und macht das komplexe Thema der Risikobewertung so einfach wie möglich. Das verteilte Bewerten und Einbinden von anderen Abteilungen ist optimal umgesetzt. Die Antwortzeiten und der Service bei 4conform heben sich deutlich von anderen Anbietern ab.“

Energiewerke Wels

Strom & Energieversorger

Datenschutz

Wie kann unser DSMS Ihnen helfen?

Für die Unternehmen, die laut NIS2 direkt betroffen sind, ist ein umfassendes Datenschutzmanagementsystem (DSMS) unerlässlich, um die Sicherheit und Integrität sensibler Daten zu gewährleisten. 4conform bietet speziell für diesen Bereich ein maßgeschneidertes DSMS an. Unser ENTERPRISE DSMS stellt sicher, dass alle Datenverarbeitungsprozesse den gesetzlichen Anforderungen entsprechen und die Privatsphäre der Betroffenen gewahrt bleibt.

Ein DSMS unterstützt die Betreiber kritische Infrastruktur dabei, das Vertrauen von Stakeholdern zu stärken und rechtliche Risiken zu minimieren. Durch die Implementierung eines DSMS können Unternehmen in der kritischen Infrastruktur nicht nur die Compliance sicherstellen, sondern auch ihre Reputation schützen und die Zuverlässigkeit ihrer Systeme gewährleisten. Dies ist entscheidend, um die Kontinuität und Sicherheit der Dienstleistungen zu gewährleisten, die für das Funktionieren der Gesellschaft und der Wirtschaft von zentraler Bedeutung sind.

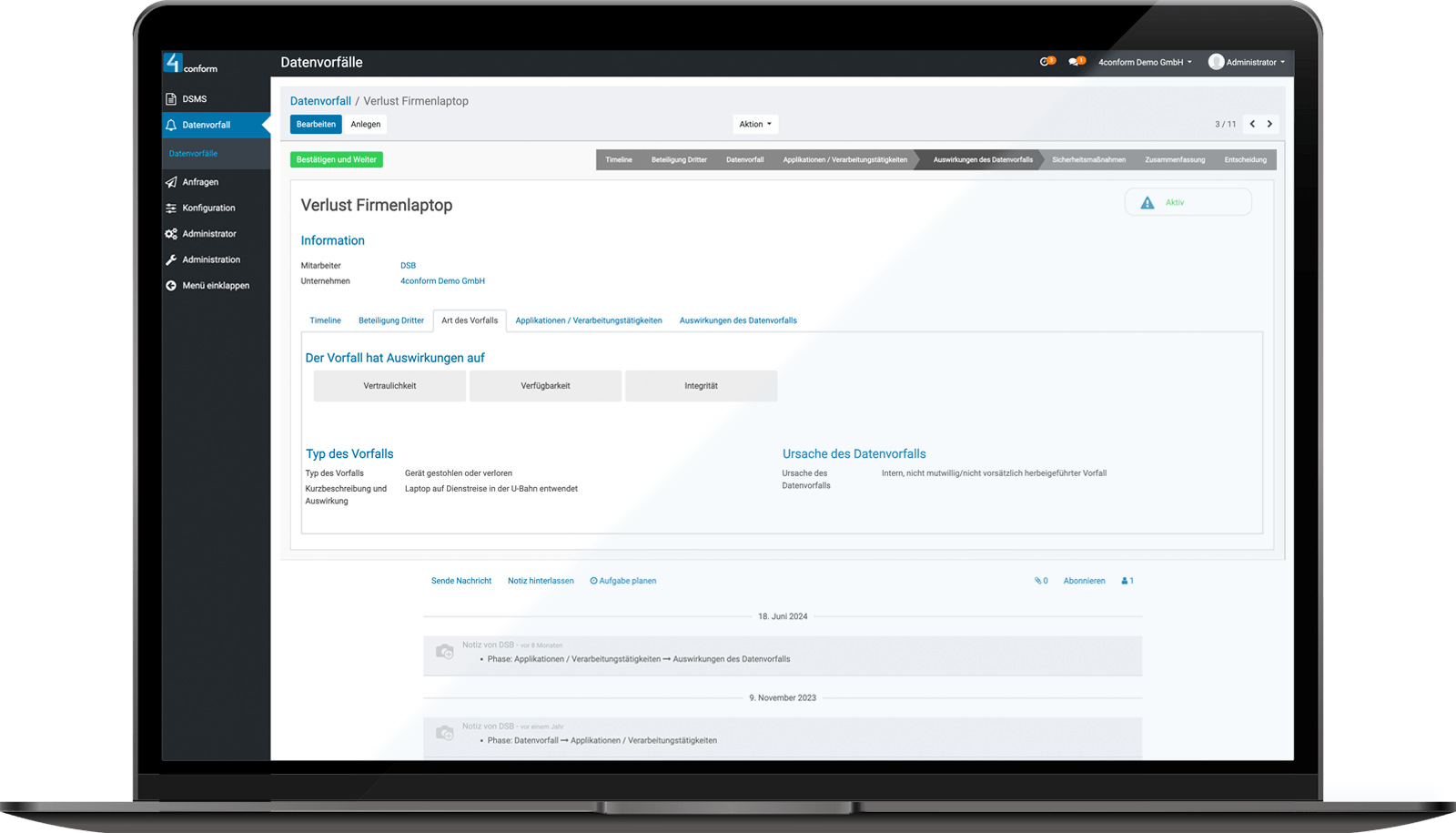

Bearbeiten Sie Datenvorfälle einfach und gesetzeskonform im ENTERPRISE DSMS.

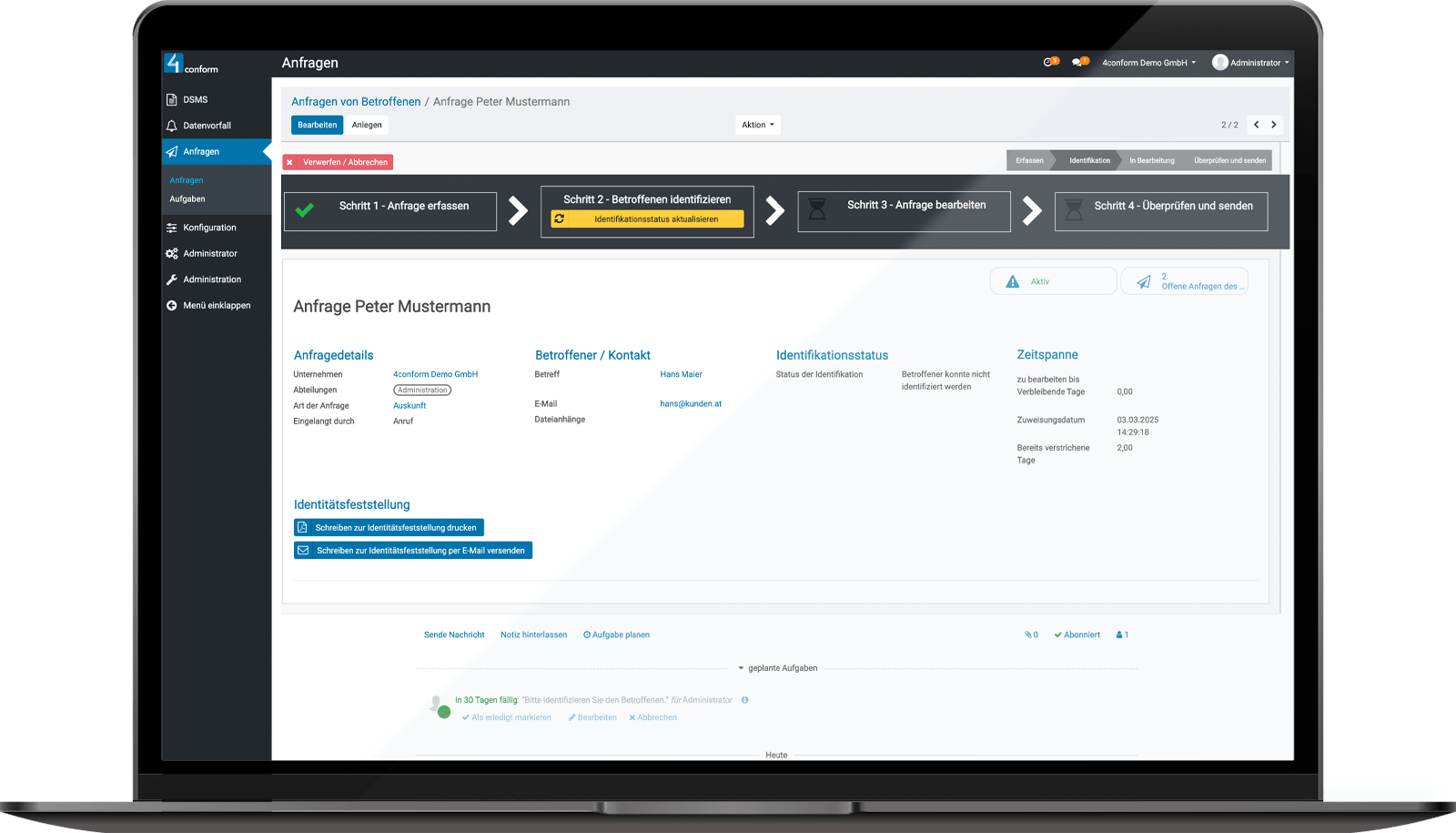

Verwalten und bearbeiten Sie Ihre Betroffenenanfragen gemäß den gesetzlichen Vorgaben.

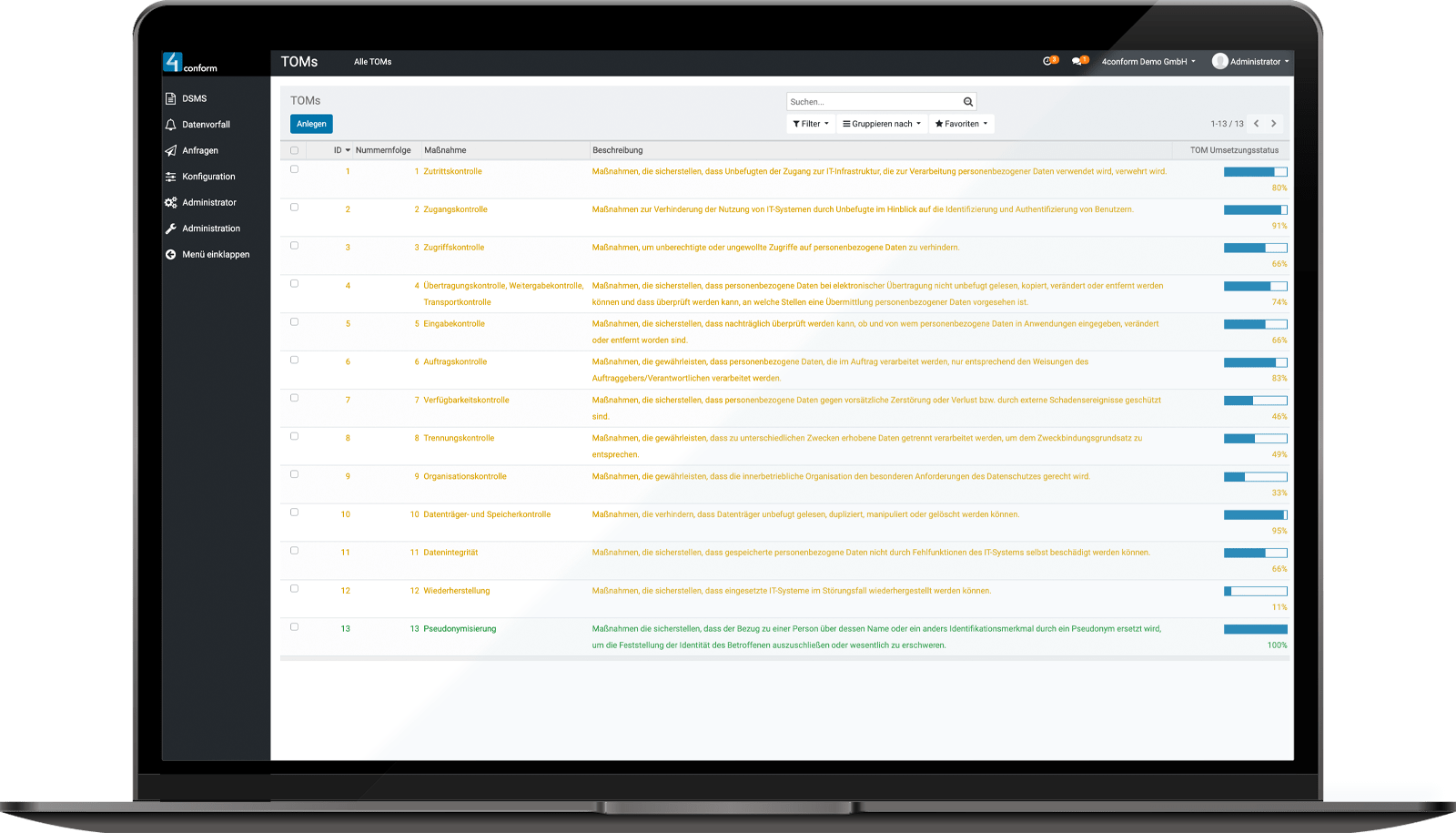

Bilden Sie Ihre technischen und organisatorischen Maßnahmen ab.

DSMS Live

Sehen Sie sich unser DSMS in Aktion an

Buchen Sie jetzt eine Demo und erfahren Sie, wie Sie den Schutz sensibler Daten effizient sicherstellen und gesetzliche Anforderungen erfüllen können. Wir zeigen Ihnen in Ihrem Demo-Termin, wie einfach es ist, Datenschutz in Ihrem Unternehmen zu integrieren. Sichern Sie sich Ihren Termin und starten Sie in eine sicherere Zukunft!

Welchen Nutzen bietet ein DSMS?

Unsere ENTERPRISE DSMS-Software (Datenschutz-Management-System) wird vor allem verwendet, um den Schutz und die Verwaltung von Daten in einem Unternehmen zu gewährleisten. Sie konzentriert sich auf die Einhaltung von Datenschutz- und Datensicherheitsvorschriften sowie auf die Vermeidung von Datenschutzverletzungen.

„Die NIS2-Richtlinie markiert einen Wendepunkt in der Cybersicherheit, der uns alle unmittelbar betrifft. Daher wollen wir unsere Kunden bei der Umsetzung der neuen Anforderungen unterstützen. Gleichzeitig sind wir direkt gefordert, robuste und innovative Lösungen zu entwickeln, die nicht nur die gesetzlichen Vorgaben erfüllen, sondern auch die Sicherheit und Integrität unserer digitalen Infrastruktur gewährleisten. Gemeinsam können wir die Resilienz unserer kritischen Systeme stärken und eine sichere Zukunft gestalten.“

Mit 4conform rundum sicher

Informations- und Datensicherheit ist ein komplexes Thema. Es muss aber deshalb nicht kompliziert sein. Lernen Sie unsere smarten GRC- und Informationssicherheitslösungen kennen und vereinbaren Sie ein unverbindliches Erstgespräch.